En 2021, une attaque informatique majeure a ciblé la société française Centreon, un fournisseur de logiciels de surveillance de réseau. Ce cas illustre les menaces croissantes dans le domaine de la cybersécurité, en particulier pour les entreprises utilisant des solutions cloud et des services en ligne. Des clients notables de Centreon, tels qu’Airbus, Orange, Thales, ArcelorMittal, Électricité de France (EDF), et le ministère français de la Justice, ont été touchés, mettant en évidence les vulnérabilités dans les systèmes informatiques et les réseaux d’entreprise.

Analyse de l’attaque

L’agence nationale de la sécurité des systèmes d’information (ANSSI) a identifié une campagne d’intrusion menée par un groupe de hackers liés au renseignement militaire russe. Ces attaquants ont ciblé Centreon, installant des logiciels malveillants dans les réseaux de ses clients. Cette attaque de la chaîne d’approvisionnement, similaire à celle subie par SolarWinds aux États-Unis, a commencé fin 2017 et s’est poursuivie jusqu’en 2020.

Points vulnérables et menaces

L’attaque a révélé plusieurs vulnérabilités critiques dans les systèmes de sécurité informatique des entreprises :

Sécurité des fournisseurs de logiciels : La dépendance vis-à-vis des fournisseurs tiers pour des solutions logicielles et de cloud peut introduire des risques non négligeables dans les réseaux d’entreprise.

Surveillance et détection insuffisantes : Le manque de mécanismes de détection et de surveillance efficaces a permis aux attaquants de rester non détectés pendant une période prolongée.

Formation des utilisateurs : La sensibilisation insuffisante des utilisateurs aux pratiques de cybersécurité peut augmenter le risque d’incidents.

Leçons apprises et solutions

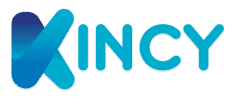

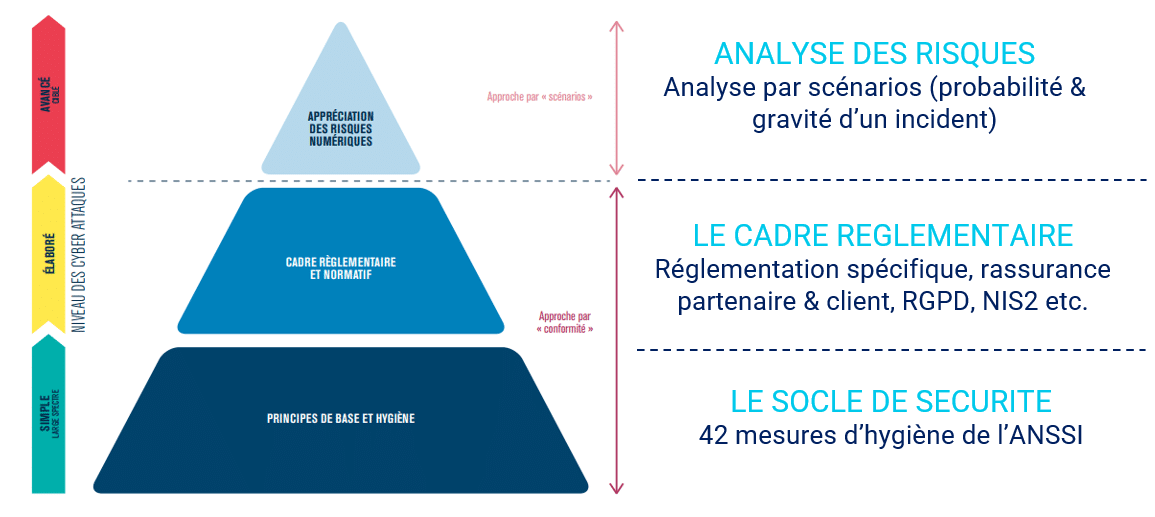

Cette attaque souligne l’importance cruciale des mesures de sécurité suivantes pour les entreprises :

Audit et évaluation des fournisseurs : Les entreprises doivent rigoureusement évaluer la sécurité des fournisseurs de logiciels et de services cloud, exigeant des normes élevées de cybersécurité.

Renforcement des systèmes de détection : Investir dans des outils avancés de surveillance et de détection des incidents pour identifier rapidement les menaces et les activités suspectes dans les réseaux.

Formation et sensibilisation des employés : Les programmes réguliers de formation en cybersécurité pour les employés sont essentiels pour prévenir les vulnérabilités dues à l’erreur humaine.

Mises à jour régulières et maintenance des systèmes : Les entreprises doivent s’assurer que leurs systèmes et logiciels sont constamment mis à jour pour corriger les failles de sécurité.

Plans de Réponse aux Incidents : Développer des procédures robustes pour répondre efficacement aux incidents de sécurité et minimiser les dommages.

Conclusion

L’attaque contre Centreon et ses clients illustre la complexité et la gravité des menaces de cybersécurité auxquelles sont confrontées les entreprises modernes. Elle met en lumière la nécessité pour les entreprises de toutes tailles de renforcer leur sécurité informatique et de rester vigilantes face aux menaces en constante évolution. En tirant des leçons de ces incidents, les entreprises peuvent mieux se préparer et se protéger contre de futures attaques dans le paysage numérique dynamique d’aujourd’hui.